【实用指南】中了勒索病毒怎么办?

1、梳理资产,确认灾情

中了勒索病毒,首先明确好当前资产现状,确认好灾情。制定一个表格,确认好哪些资产是被勒索病毒感染,哪些目前还比较安全,哪些是服务器,哪些是PC机等等。一共有多少台主机中招,多少台是服务器,多少台是终端。所中勒索病毒,是否为同一种?

建议需梳理的参考表格如下:

2、保留现场,断开网络

根据灾情状况,第一时间将所有中招主机进行网络隔离,建议采取物理隔离方式如拔网线,这样可以防止进一步扩散,造成二次伤害。至于其它未中招的主机,建议根据灾情实际情况,选择是否隔离网络。理论上来讲,如何灾情特别严重,建议所有主机都隔离网络,待应急结束,加固完成后,再放通网络。

中招主机隔离后,建议保留现场,不要破坏环境或者格式化系统,除非不需要做溯源取证和入侵原因分析,不然会给后续做防御加固、解密恢复带来困难。通常来讲,中招主机也不要断电,不要重启,如果真的需要数据恢复,可以找专业的厂商来解决。

3、确认诉求,聚焦重点

确认诉求,是勒索病毒应急响应的核心。

首先,受害者企业必须知道自己的核心诉求是什么,其次应急响应人员必须根据核心诉求,按照紧急程度依次开展工作。诉求可能有哪些呢?包括:数据解密、加固防御、入侵分析(溯源取证)、样本分析、企业内网安全状况评估等等。总之,会有一个优先级,哪些是受害者最关心的,则优先投入,优先响应排查。

4、样本提取,数据收集

提取系统日志:将C:\Windows\System32\winevt目录拷贝一份到桌面,然后在桌面上将其压缩为以中招主机命名的压缩包,例如:192.168.1.1-windows-log.zip

提取加密文件:选取若干文件较小的被加密文件,留作后面解密尝试,以及用于判断勒索病毒家族。

4.1 判断病毒是否还在进行加密

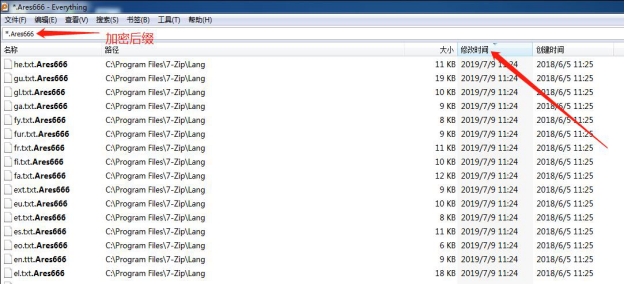

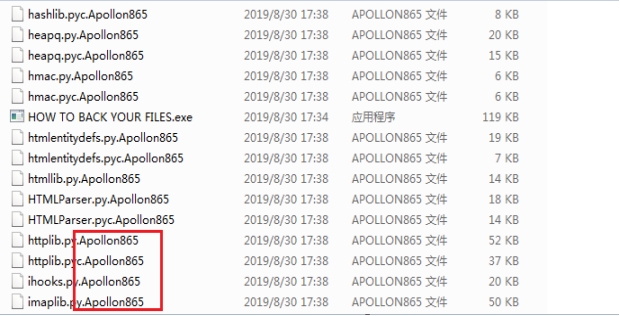

使用everything文件检索工具,搜索被加密文件,比如文件加密后缀为“Ares666”,那么就搜索“*.Ares666”,按修改时间排序,观察是否有新的被加密文件,如下图:

如果正在加密,立刻关机,关机后可将磁盘进行刻录用来分析;如果已经停止加密,则继续进行下面步骤。

4.2 判断病毒文件是否在本机

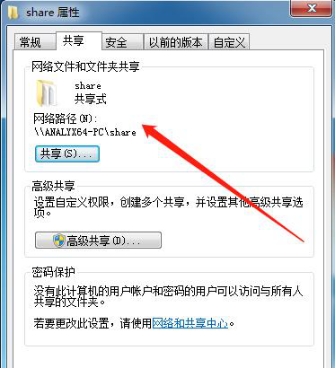

由于勒索病毒通常都会对其所能访问到的共享文件夹进行加密,所以病毒文件有可能并不在被加密的主机中。

判断方法为:观察是否只有部分文件夹被加密,由于勒索病毒一般都是全盘加密的,除了排除几个系统文件夹比如“Windows”等以保证系统正常运行外,对于其他文件夹都是无差别加密,所以只有部分文件夹被加密一般都是共享文件夹的情况,查看被加密的文件夹属性,看是否都为共享就可确认。

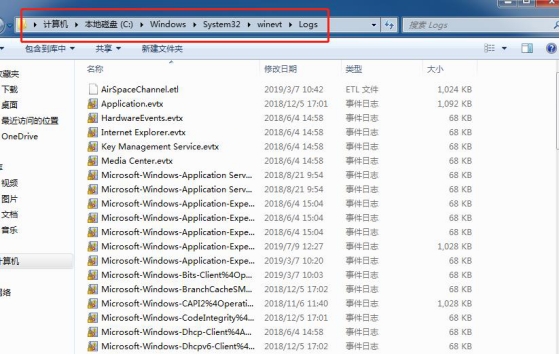

4.3 收集系统日志文件

Windows系统日志目录为“C:\Windows\System32\winevt\Logs”,整个打包出来就行了,原始文件可能会比较大,压缩后会小很多。(直接压缩可能会失败,原因是文件被占用,将Logs目录拷贝到桌面再压缩即可。)

4.4 采集家族信息

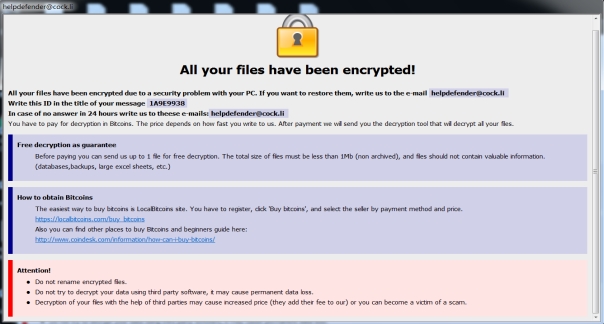

被加密的文件不是样本,只需要把完整的加密后缀、勒索文本/弹窗一起保存或截图反馈即可,请注意截图一定要完整和清晰。

提供的信息,例如:

勒索解密截图:

加密文件后缀:

4.5 查找病毒文件

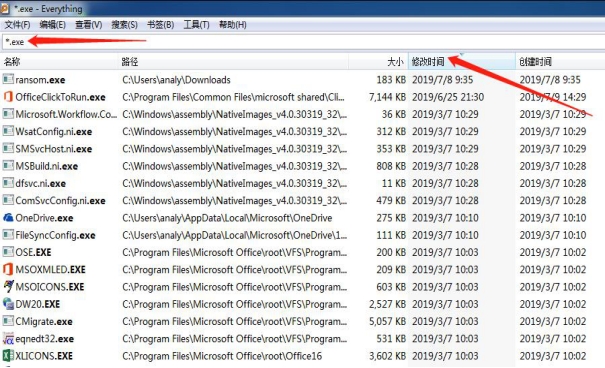

勒索病毒文件通常都比较新,可以使用everything搜索“*.exe”,按修改时间(或创建时间)排序,如下:

通过目录和文件名猜测可能的病毒文件,一般可能性比较大的目录包括:

“C:\Windows\Temp”

“C:\Users\[user]\AppData\Local\Temp”

“C:\Users\[user]\Desktop”

“C:\Users\[user]\Downloads”

“C:\Users\[user]\Pictures”等等

病毒文件名或伪装成系统文件如“svchost.exe”、“WindowsUpdate.exe”,或直接用加密后缀命名如“Ares.exe”、“Snake.exe”,或者其他奇怪的名字如“dll.exe”等等。总之,就是看起来“不太正常”的exe文件(文中的[user]通指的当前系统的用户名,用户名可能是administrator,也可能是具体人名,请根据实际用户名进行替换)。

按照这样的方法找到可疑文件,可以通过查询VirusTotal(计算md5查询,最好不要直接上传文件)、在虚拟机中运行或者直接提供给网络安全团队进行确认。

大多数情况下使用这种方法都能够找到病毒文件,找不到的话可以用深信服EDR产品或工具全盘扫描。另外由于一些病毒有自删除行为,所以不一定能找到病毒文件,比如CryptOn。